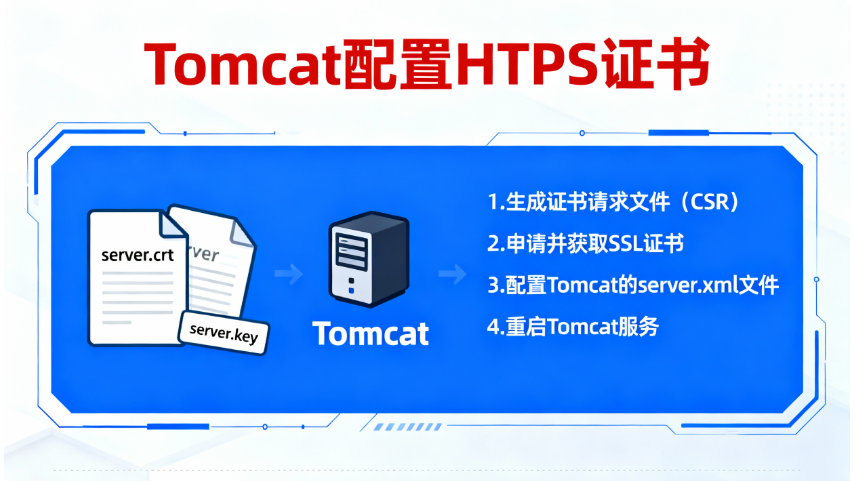

在搜索引擎算法持续迭代的今天,HTTPS已成为网站排名的核心加分项,更是保障用户数据安全的必备屏障。作为Java生态主流的开源Web服务器,Apache Tomcat的HTTPS配置是开发者与运维人员的必备技能。未启用HTTPS的网站不仅会被浏览器标记“不安全”,引发用户信任危机,还会错失SEO权重提升机会。本文结合实操场景,拆解Tomcat配置HTTPS证书的完整流程,兼顾入门易用性与生产环境安全性。

一、为何必须配置HTTPS?

HTTPS通过SSL/TLS协议在HTTP与TCP之间建立加密层,实现数据传输全程加密,而SSL证书作为数字凭证,承担身份验证与密钥协商功能。对Tomcat用户而言,配置HTTPS不仅能规避数据窃听、篡改风险,还能满足搜索引擎对安全站点的偏好,助力排名提升。Tomcat兼容JKS、PKCS#12等证书格式,可灵活适配开发测试与生产环境。

二、证书获取分场景选择方案

证书获取需根据使用场景区分,避免因选择不当导致配置故障。开发测试环境可通过JDK自带keytool工具生成自签名证书,命令为:keytool -genkey -v -alias tomcat -keyalg RSA -keystore 存储路径/tomcat.keystore -validity 36500。注意“名字与姓氏”需填写主机域名或IP,否则会出现证书不匹配警告。

生产环境必须使用权威CA机构签发的证书,推荐DV域名验证型、OV组织验证型或EV扩展验证型证书。获取后若为PEM格式,需转换为Tomcat兼容的JKS或PKCS#12格式,防止配置失效。

三、核心配置Server.xml文件配置

配置核心在于Tomcat的server.xml文件。

打开安装目录下conf/server.xml,找到默认注释的SSL连接器,替换为适配配置:<Connector port="443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="证书绝对路径" keystorePass="证书密码" ciphers="TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_RSA_WITH_AES_128_CBC_SHA"/>。

Tomcat 8.5及以上版本推荐用SSLHostConfig子元素替代旧版属性配置,兼容性更强。参数需精准设置:443为标准HTTPS端口,clientAuth设为false适配单向认证场景。

四、设置HTTP自动跳转HTTPS

为保障用户体验与SEO统一性,需配置HTTP自动跳转HTTPS。打开conf/web.xml,在</welcome-file-list>后添加安全约束,指定所有URL路径强制使用CONFIDENTIAL传输方式,实现HTTP请求无缝重定向至HTTPS,避免流量流失。

五、验证与优化保障安全与性能

配置后可通过两种方式验证:浏览器输入https://域名,显示安全锁图标即生效;查看Tomcat日志,无SSL相关报错说明证书加载正常。安全优化需禁用DES、RC4等弱加密算法,仅保留TLS1.2、TLS1.3协议;私钥文件需妥善保管,定期更新证书与JVM安全策略。

综上,Tomcat HTTPS证书配置流程简洁可控,核心在于证书适配与参数精准。启用HTTPS不仅能筑牢数据安全防线,更能提升用户信任度与搜索引擎权重,是现代Web应用部署的必要环节。若遇证书不识别问题,优先检查路径、密码及协议配置。